Se realizó evaluación del capitulo 5 con una ponderación del 5%

20/04/2020

Continuación Capitulo 9

Efecto Látigo

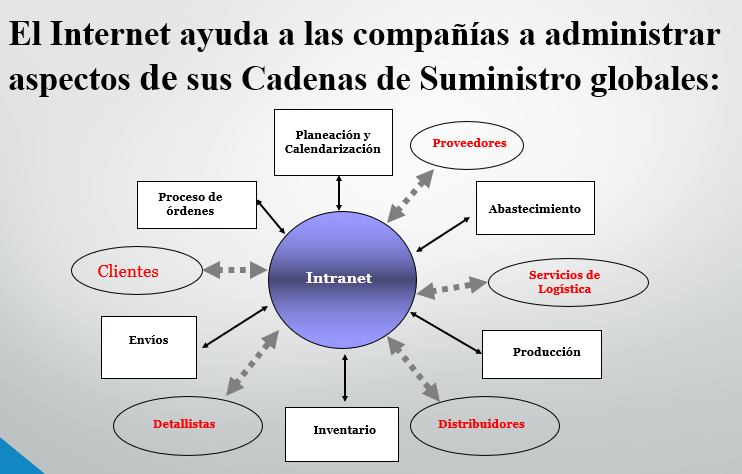

Para dominar el efecto látigo hay que reducir las incertidumbres sobre la demanda y la oferta cuando todos los miembros de la cadena de suministro tienen información precisa y actualizada.

Fabricación y distribución. Los sistemas de administración de la cadena de suministro proveen el tipo de información que ayuda a los miembros de la cadena de suministro a tomar mejores decisiones sobre las compras y los programas.

Facilidades de los sistemas de información a la administración de la cadena de suministros

- Definir cuando y que producir, almacenar y mover

- Comunicar los pedidos con rapidez

- Rastrear el estado de los pedidos

- Planificar la producción con base en la demanda real de los clientes

Software de Administración de la cadena de Suministros

Se Clasifica en:

Sistemas Planificación de la Cadena de Suministro: •Permiten Generar pronósticos de la demanda de los productos y desarrollar planes óptimos de abastecimiento y fabricación. (Producción y Distribución).

Sistemas de Ejecución de la Cadena de Suministro: •Administran el flujo de productos por medio de los centros de distribución y almacenes, rastreo y seguimiento a estatus físico, la administración de materiales, almacenamiento y transporte.

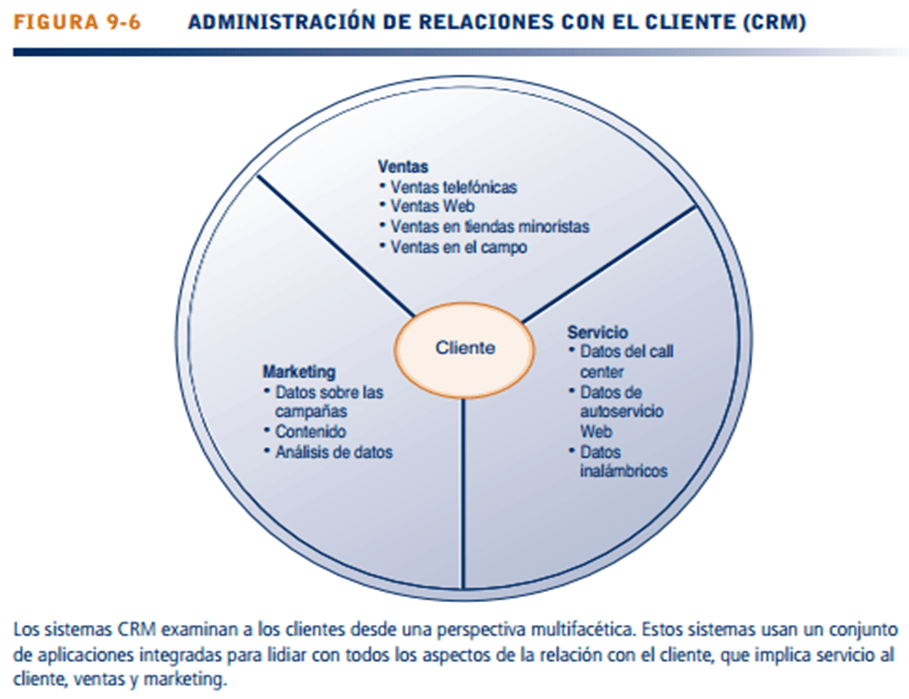

Sistemas CRM

Un sistema CRM bien diseñado provee de una sola vista empresarial de los clientes y es de mucha utilidad porque mejora las ventas y el servicio al cliente.

Tipos de Software CRM

Las soluciones de CRM mas completas contienen módulos para:

PRM (administración de las relaciones con los socios )

ERM (administración de las relaciones con los empleados )

Soluciones de CRM que se pueden integrar con software empresariales mas importantes tipo SAP u Oracle. Por lo general los sistemas de información de relación con el clientes proporcionan software y herramientas para ventas, servicios al cliente y marketing.

CRM Operacional y Analítico

El CRM operacional integra las aplicaciones que interactúan de manera directa con el cliente, como las herramientas para la automatización de la fuerza de ventas, el call center y el soporte de servicio al cliente, y la automatización de marketing.

El CRM analítico tiene aplicaciones que analizan los datos de los clientes generados por las aplicaciones CRM operacionales, para proveer información que ayude a mejorar el desempeño de la empresa.

Aplicaciones Empresariales de la próxima Generación

En la actualidad, los distribuidores de aplicaciones empresariales están ofreciendo más valor al ser más flexibles, tener capacidad Web y ser capaces de integrarse con otros sistemas. Los sistemas empresariales independientes, los sistemas de relaciones con el cliente y los sistemas de administración de la cadena de suministro se están convirtiendo en algo del pasado.

Las aplicaciones empresariales de la próxima generación de SAP se basan en su arquitectura empresarial orientada al servicio. Ésta incorpora estándares de arquitectura orientada al servicio (SOA) y usa su herramienta NetWeaver como una plataforma de integración que vincula las propias aplicaciones de SAP con los servicios Web desarrollados por distribuidores de software independientes. El objetivo es hacer que las aplicaciones empresariales sean más fáciles de implementar y administrar.

17/04/2020

Capítulo 9 Obtención de la excelencia operacional e intimidad con el cliente: aplicaciones empresariales

SOFTWARE EMPRESARIAL El software empresarial se basa en los miles de procesos de negocios predefinidos que reflejan las mejores prácticas.

VALOR DE NEGOCIOS DE LOS SISTEMAS EMPRESARIALES Los sistemas empresariales proveen valor, tanto al incrementar la eficiencia operacional como al proporcionar información a nivel empresarial para ayudar a los gerentes a tomar mejores decisiones. Las grandes compañías con muchas unidades de operación en distintas ubicaciones han utilizado sistemas empresariales para cumplir con las prácticas y datos estándar, de modo que todos realicen sus negocios en la misma forma a nivel mundial.

SISTEMAS DE ADMINISTRACIÓN DE LA CADENA DE SUMINISTRO

LA CADENA DE SUMINISTRO La cadena de suministro de una firma es una red de organizaciones y procesos de negocios para adquirir materias primas, transformar estos materiales en productos intermedios y terminados, y distribuir los productos terminados a los clientes. Enlaza proveedores, plantas de manufactura, centros de distribución, puntos de venta al menudeo y clientes para proveer bienes y servicios desde el origen hasta el consumo. Los materiales, la información y los pagos fluyen por la cadena de suministro en ambas direcciones. Los bienes empiezan como materias primas y, a medida que avanzan por la cadena de suministro, se transforman en productos intermedios (también conocidos como componentes o piezas) para convertirse al último en productos terminados. Estos productos terminados se envían a los centros de distribución y, desde ahí, a los vendedores minoristas y los consumidores. Los artículos devueltos fluyen en dirección inversa, desde el comprador hasta el vendedor.

03/04/2020

Capitulo 8 Seguridad en los sistemas de información

Para este capitulo cada grupo de trabajo elaboro un resumen y presentación la cual fue expuesta en la hora clase

VULNERABILIDAD Y ABUSO DE LOS SISTEMASTENDENCIAS DE REDES Y COMUNICACIÓN

El uso de los sistemas de información de un negocio debe ser seguro. La seguridad se refiere a las políticas, procedimientos y medidas técnicas para evitar el acceso sin autorización, la alteración, el robo o el daño físico a los sistemas de información. Los controles son métodos, políticas y procedimientos organizacionales que refuerzan la seguridad de los activos de la organización; la precisión y confiabilidad de sus registros, y la adherencia operacional a los estándares gerenciales.

SOFTWARE MALICIOSO

Malware: software malicioso que variedad de amenazas, como virus de computadora, gusanos y caballos de Troya.

Virus de computadora Programa de software malintencionado al que se adjunta a sí misma a otros programas o archivos de datos La carga útil puede ser relativamente benigna o ser sumamente destructiva

Gusanos: Programas independientes que se copian a sí mismos en la computadora a través de una red. Los virus y gusanos se esparcen desde:

- Archivos de software descargado

- Archivos adjuntos de correo electrónico

- Mensajes comprometidos de correo electrónico o mensajería instantánea

- Discos o computadoras infectadas

Caballo de Troya Programa de software que aparenta ser benigno pero que hace algo distinto a lo esperado. No se replica pero con frecuencia constituye una manera para que los virus y otro código malicioso sean introducidos en un sistema de cómputo

Spyware Pequeños programas que se instalan subrepticiamente a sí mismos en las computadoras para vigilar las actividades de navegación del usuario en la Web y presentar publicidad.

Keyloggers Registran cada tecleo ingresado en una computadora. Roban números seriales o contraseñas.

LOS HACKERS Y LOS DELITOS COMPUTACIONALES

- Hacker: Individuo que intenta obtener acceso sin autorización a un sistema computacional.

- Cracker: hacker con intención criminal.

- Cibervandalismo: interrupción, desfiguración o destrucción intencional de un sitio Web o sistema de información corporativo.

- Spoofing y Sniffing Spoofing: Distorsión, por ej.: utilizando direcciones de correo falsas o redireccionando hacia sitios Web falsos

- Sniffer: Programa de espionaje que vigila la información que viaja a través de una red.

TECNOLOGÍAS Y HERRAMIENTAS PARA PROTEGER LOS RECURSOS DE INFORMACIÓN

ADMINISTRACIÓN DE LA IDENTIDAD Y LA AUTENTICACIÓN Software de administración de identidad automatiza el proceso de llevar el registro de todos estos usuarios y sus privilegios de sistemas.

La autenticación: Habilidad de saber que una persona es quien dice ser. La forma más común de establecer la autenticación es mediante el uso de contraseñas que sólo conocen los usuarios autorizados.

Nuevas tecnologías de autenticación:

- Token: Dispositivo físico diseñado para demostrar la identidad de un solo usuario, tipo llaveros y muestran códigos de contraseña que cambian con frecuencia.

- Tarjeta inteligente: Dispositivo con un tamaño aproximado al de una tarjeta de crédito, que contiene un chip formateado con permiso de acceso y otros datos mediante un lectos.

- Autenticación biométrica: Sistemas que leen e interpretan rasgos humanos individuales (huellas digitales, el iris de los ojos y las voces) para poder otorgar o negar el acceso.

FIREWALLS, SISTEMAS DE DETECCIÓN DE INTRUSOS Y SOFTWARE ANTIVIRUS Combinación de hardware y software que controla el flujo del tráfico que entra y sale de una red. Previene accesos no autorizados

30/03/2020 Continuacíon capitulo 7

¿Que es Internet?

Es una red mundial formada por millones de ordenadores de todo tipo, conectados entre sí por diversos medios y equipos de comunicación, cuya función principal es la de localizar, seleccionar, e intercambiar información desde cualquier parte del mundo.

- PROVEEDOR DE SERVICIO A INTERNET (ISP): Es una organización comercial con una conexión permanente a Internet que vende conexiones temporales a suscriptores minoristas.

- Algunos de los principales ISP son: NetZero, EarthLink, AT&T, Time Warner.

- LÍNEA DE SUSCRIPTOR DIGITAL (DSL): Operan a través de las líneas telefónicas existentes para transportar voz, datos y videos a tasas de transmisión que varían desde 385 Kbps hasta llegar a 9 Mbps.

- CONEXIONES DE INTERNET POR CABLE: Es televisión por cable que utilizan líneas coaxiales de cable

digital de alta velocidad. - LÍNEAS T1 y T3: Las T1 ofrecen una entrega de 1.54 Mbps, y las T3 ofrecen una entrega de 45 Mbps. Sonlíneas dedicadas rentadas, adecuadas para las empresas o agencias gubernamentales.

DIRECCIONAMIENTO Y ARQUITECTURA DE INTERNET

En Internet se emplean varios formatos para identificar máquinas, usuarios o recursos en general.

En Internet se emplean direcciones numéricas para identificar máquinas: las direcciones IP. Se representan por cuatro números, de 0 a 225, separados por puntos. Un servidor puede identificarse, por ejemplo, con la dirección IP 66.230.200.100.

Como es más sencillo recordar un nombre, las direcciones se “traducen” a nombres. Los trozos “traducidos” se denominan nombres de dominio. El servicio encargado de la traducción es el DNS e identifica las numeraciones de los usuarios conectados.

SERVICIOS DE INTERNET Y HERRAMIENTAS DE COMUNICACIÓN En la actualidad las plataformas cliente cuentan no sólo equipos PC y otras computadoras, sino también con teléfonos celulares, pequeños dispositivos digitales de bolsillo y otros dispositivos de información. Servicios de Internet Una computadora cliente que se conecta a Internet tiene acceso a una variedad de servicios, como el correo electrónico, los grupos electrónicos de discusión, las salas de chat y la mensajería instantánea, Telnet, el protocolo de transferencia de archivos (FTP) y Web, cada servicio de Internet se implementa mediante uno o más programas de software. Todos los servicios se pueden ejecutar en una sola computadora servidor, o se pueden asignar distintos servicios a distintas máquinas.

Redes privadas virtuales Una red privada virtual (VPN) es una red privada segura y cifrada que se ha configurado dentro de una red pública para aprovechar la economía de escala y las facilidades administrativas de las grandes redes, como Internet.

23/03/2020

Capítulo 7 Telecomunicaciones, Internet y tecnología inalámbrica

Tendencias en redes y comunicación

Las redes telefónicas y las redes de computadora eran las distintas redes que se utilizaban en el pasado, las telefónicas manejaban la comunicación por voz y las de computadora se encargaban del tráfico de datos. Las compañías telefónicas crearon las redes telefónicas por medio del uso de tecnologías de transmisión de voz y operaban como monopolios, mientras que las compañías de computadoras crearon las redes computacionales para transmitir datos entre ordenadores en diferentes ubicaciones.

Red de computadoras

Unared consiste de dos o más computadoras conectadas entre sí. Cada computadora en la red contiene un dispositivo de interfaz de red llamado tarjeta de interfaz de red (NIC). Actualmente la mayor parte de computadoras personales tienen integrada esta tarjeta en la tarjeta madre. Para vincular componentes de red el medio de conexión puede ser un cable telefónico, uno coaxial o una señal de radio, en el caso de las redes de teléfonos celulares y de área local inalámbricas (redes Wi-Fi).

Redes en compañías grandes

Cuando se menciona infraestructura de redes para una gran corporación se refiere a una gran cantidad de estas pequeñas redes de área local vinculadas con otras redes de área local y con redes corporativas en toda la empresa. Varios servidores poderosos soportan un sitio Web corporativo, una intranet corporativa y tal vez una extranet. Actualmente muchas empresas se están deshaciendo de sus redes telefónicas tradicionales y utilizan teléfonos de Internet que operan en sus redes de datos existentes.

Tecnologías de redes digitales claves

Computación cliente/servidor: los clientes están vinculados entre sí mediante una red controlada por una computadora servidor de red. El servidor establece las reglas de comunicación para la red y provee a cada cliente una dirección, de modo que otros equipos puedan encontrarlos en la red. La computación cliente/servidor ha extendido la computación a partes de las empresas a las que no se podía dar servicio mediante una arquitectura centralizada. Internet es la implementación más grande de la computación cliente/ servidor.

Conmutación de paquetes: es un método para dividir mensajes digitales en parcelas llamadas paquetes, y éstos se envían por distintas rutas de comunicación a medida que se vuelven disponibles, para después re ensamblarlos una vez que llegan a sus destinos.

TCP/IP: Los distintos componentes en una red sólo se pueden comunicar si se adhieren a un conjunto común de reglas denominadas protocolos, que es un conjunto de reglas y procedimientos que gobiernan la transmisión de información entre dos puntos en una red.

TCP se refiere al Protocolo de Control de Transmisión (TCP), este es el que se encarga del movimiento de datos entre computadoras, establece una conexión entre las computadoras, secuencia la transferencia de paquetes y confirma la recepción de los paquetes enviados. Por otro lado.

IP se refiere al Protocolo de Internet (IP), este es responsable de la entrega de paquetes y comprende los procesos de desensamblar y re ensamblar los paquetes durante la transmisión.

Redes de comunicación

- Señales analogíca: Una señal analógica se representa mediante una forma de onda continua que pasa por un medio o canal de comunicación y se ha utilizado para la comunicación por voz.

- Las señales digitales comunican la información como cadenas de dos estados discretos: bits cero y bits uno, que se representan como pulsos eléctricos de encendido apagado.

Tipos de Redes

- LAN (Red de Área Local)

- WAN (Red de Área Amplia)

- MAN (Red de Área Metropolitana)

- CAN (Red de Área de Campus)

20/03/2020 Capitulo 6

Fundamentos de inteligencia de negocios: bases de datos y administración de la información.

Organización de los datos en un entorno tradicional

Un sistema efectivo de información da a los usuarios información exacta, oportuna y relevante. La información exacta está libre de errores. La información es oportuna cuando está disponible en el momento que la requieren los encargados de la toma de decisiones. La información es relevante cuando es útil y adecuado para los tipos de trabajo y decisiones que la necesitan.

Problemas con el entorno de archivos tradicional

- Redundancia de datos.

- Dependencia entro los programas y los datos.

- Falta de flexibilidad.

- Seguridad defectuosa.

Metodología de las bases de datos para la administración de los datos

Un Sistema de Administración de Bases de Datos (DBMS) es software que permite a una organización centralizar los datos, administrarlos en forma eficiente y proveer acceso a los datos almacenados mediante programas de aplicación. El DBMS actúa como una interfaz entre los programas de aplicación y los archivos de datos físicos.

DBMS relacional

Las Bases de datos relacionales representan los datos como tablas bidimensionales (llamadas relaciones). Las tablas podrían considerarse como archivos. Cada tabla contiene datos acerca de una entidad y sus atributos.

Uso de las bases de datos para mejorar el desempeño de negocios y la toma de decisiones

Las empresas utilizan sus bases de datos para dar seguimiento a las transacciones básicas. Pero también, se las necesitan para suministrar información que ayudará a la empresa a manejar los negocios de manera más eficiente, y que ayudará a los gerentes y a los empleados a tomar mejores decisiones.

- Alamcen de datos

- Minería de datos

Las bases de datos y web

Las ventajas de utilizar la Web para acceder a las bases de datos internas de una organización:

1. Un navegador es más sencillo de utilizar que las herramientas de consulta propietarias.

2. La interfaz Web requiere pocos cambios o ninguno a la base de datos interna.

Cuesta mucho menos agregar una interfaz Web a un sistema heredado que rediseñar y volver a construir el sistema para mejorar el acceso a los usuarios. El acceso a bases de datos corporativas a través de la Web está creando nuevas eficiencias, oportunidades y modelos de negocios.

18/03/2020

Se realizo pruebas de la configuracion del grupo como pruebas de sonido y participacion de los miembros

Se inicio con el capitulo 6 pero debido problemas se suspendio y se traslado para el viernes 20 de marzo

16/03/2020

Este dia se llevo a cabo la creacion en la aplicación teams del grupo de Sistema de Informacion Gerencial para llevar por medio de este el desarrollo de las clases correspondientes de manera virtual debido a la situación de la pandemia del Covid-19

09/03/2020 Tendencias de las plataformas de software contemporáneas

Linux y el software de código abierto

El software de código abierto es software producido por una comunidad de varios cientos de miles de programadores en todo el mundo. De acuerdo con la principal asociación profesional de código abierto, OpenSource.org, el software de código abierto es gratis y los usuarios pueden modificarlo.

Es gratuito y puede ser modificado por los usuarios. Los trabajos derivados del código original también deben ser gratuitos, y el software puede ser distribuido por el usuario sin necesidad de licencias adicionales.

Linux: El surgimiento del software de código abierto, en especial Linux y las aplicaciones que soporta, tiene profundas implicaciones para las plataformas de software corporativas: reducción en costo, confiabilidad y resistencia, e integración, ya que Linux funciona en todas las principales plataformas de hardware, tanto en mainframes como en servidores y clientes.

Java y Ajax

Java es un lenguaje de programación orientado a objetos independiente del sistema operativo e independiente del procesador, que se ha convertido en el principal entorno interactivo para Web. El software de Java está diseñado para ejecutarse en cualquier computadora o dispositivo de cómputo, independientemente del microprocesador específico o el sistema operativo que utilice el dispositivo.

Ajax permite que un cliente y un servidor intercambien pequeñas piezas de datos tras bambalinas, de modo que no haya que volver a cargar toda una página Web cada vez que el usuario solicite una modificación. De esta forma, si usted hace clic en la flecha Norte en un sitio de mapas, como Google Maps, el servidor descarga sólo esa parte de la aplicación que cambia sin necesidad de esperar un mapa totalmente nuevo.

Los servicios web y la arquitectura orientada a servicios

Los servicios Web se refieren a un conjunto de componentes de software ligeramente acoplados que intercambian información entre sí por medio de estándares y lenguajes de comunicación para la Web.Una arquitectura orientada a servicios (SOA) es un conjunto de servicios independientes que se comunican entre sí para crear una aplicación de software funcional. Las tareas de negocios se realizan al ejecutar una serie de estos servicios. SOA es una forma completamente nueva de desarrollar software para una empresa. En un entorno SOA se puede escribir un “servicio de facturación” para que se sea el único programa de la empresa responsable de calcular la información y los reportes de facturación.

Outsourcing de software y servicios en la nube

En la actualidad, muchas empresas continúan operando sistemas heredados que siguen cumpliendo con una necesidad de negocios y que serían muy costosos de reemplazar.

Paquetes de software y software empresarial: Un paquete de software es un conjunto de programas listo para usarse y disponible en forma comercial, que elimina la necesidad de que una empresa escriba sus propios programas para ciertas funciones, como el procesamiento de la nómina o el manejo de pedidos.Outsourcing de software: El outsourcing de software permite que una empresa contrate el desarrollo de software personalizado o el mantenimiento de los programas heredados existentes con empresas externas, que por lo común operan en el extranjero, en áreas del mundo con sueldos bajos.